网络安全是指用于保护网络、网络流量和网络可访问资产免受网络攻击、未授权访问和数据丢失的技术、流程和策略。大大小小的组织都需要网络安全来保护其关键资产和基础设施。

现代网络安全采用分层方法来保护网络的许多边缘和网络边界。网络的任何元素都可能成为攻击者的侵入点——端点设备、数据路径、应用程序或用户。由于组织面临众多潜在威胁,通常会部署多项网络安全控制措施,以便在网络和基础设施的不同层应对同类型的威胁。这被称为防御纵深安全方法。

供应链攻击

供应链攻击利用组织与外部有关方之间的关系进行攻击。以下是网络攻击者可以利用这种信任关系的几个途径:

第三方访问:企业常常允许供应商及其他外部有关方访问其 IT 环境和系统。如果攻击者获得了可信任合作伙伴的网络的访问权,就可以利用合作伙伴对企业 IT 系统的合法访问权大做文章。

可信的外部软件:所有企业都使用第三方软件,并在其网络上提供这些软件。如果攻击者可以将恶意代码注入到第三方软件或更新版中,恶意软件就可以访问组织环境中的可信和敏感数据或敏感系统。这是全球范围的 SolarWinds 攻击事件中黑客使用的方法。

第三方代码:几乎所有的应用程序都包含第三方和开源代码和库。这种外部代码可能包含可被网络攻击者滥用的漏洞或恶意函数。如果组织的应用程序易受攻击或依赖恶意代码,它们就很容易受到攻击和利用。利用第三方代码的一个有名的例子是 Log4j 漏洞。

勒索软件

勒索软件是一种恶意软件,旨在锁定目标计算机上的数据并显示勒索函。勒索软件程序通常使用加密手段来锁定数据,并要求支付加密货币以换取解密密钥。

网络犯罪分子经常上网购买勒索软件工具包。这些软件工具使攻击者能够生成具有某些功能的勒索软件,并加以分发,向受害者索要赎金。获取勒索软件的另一种选择是勒索软件即服务(RaaS),它提供价格合理的勒索软件程序,基本上不需要多少技术专业知识就能运作起来。这使得网络犯罪分子更容易快速发起攻击,几乎不费吹灰之力。

勒索软件的类型

网络犯罪分子可以使用的勒索软件有很多种,每一种勒索软件的工作方式都不同。以下是一些常见的类型:

恐吓软件:这类勒索软件模仿技术支持或安全软件。受害者可能会收到弹出式通知,声称他们的系统上有恶意软件。它通常会一直弹出,直到受害者做出回应。

加密勒索软件:这种勒索软件加密受害者的数据,索要支付解密文件的赎金。然而,即使受害者协商或支付赎金,受害者也可能无法要回数据访问权。

主引导记录勒索软件:这种勒索软件加密整个硬盘,而不仅仅是用户的文件。它使得用户不可能访问操作系统。

移动勒索软件:这使攻击者能够部署移动勒索软件,从手机中窃取数据或加密数据,并索要赎金,以解锁设备或返回数据。

API 攻击

API 攻击是指恶意使用或破坏应用编程接口(API)。API 安全包括防止网络攻击者利用和滥用 API 的实践和技术。黑客之所以盯上 API,是由于它们是现代 Web 应用程序和微服务架构的核心。

API 攻击的类型包括如下 :

注入攻击:这种类型的攻击发生在 API 没有正确验证其输入时,允许攻击者提交恶意代码作为 API 请求的一部分。SQL 注入(SQLi)和跨站脚本(XSS)是两个最明显的例子,但还有其他例子。大多数类型的注入攻击传统上针对网站和数据库,也可以针对 API。

DoS/DDoS 攻击:在拒绝服务(DoS)或分布式拒绝服务(DDoS)攻击中,攻击者试图使 API 对目标用户不可用。速率限制可以帮助缓解小规模的 DoS 攻击,但大规模的 DDoS 攻击可能利用数百万台计算机,只能通过云规模的反 DDoS 技术来应对。

数据暴露:API 经常处理和传输敏感数据,包括信用卡信息、密码、会话令牌或个人身份信息(PII)。如果 API 不正确地处理数据,如果 API 很容易受骗向未经授权的用户提供数据,如果攻击者设法破坏了 API 服务器,数据可能会受到破坏。

社交工程攻击

社交工程攻击利用各种心理操纵技术(比如欺骗和胁迫),使目标执行某种操作。以下是一些常见的社交工程伎俩:

网络钓鱼:网络钓鱼是一种试图欺骗接收者执行有利于攻击者的某种操作的行为。攻击者使用各种平台发送钓鱼信息,比如电子邮件、企业通讯应用程序和社交媒体。这些消息可能诱骗目标打开恶意附件,泄露登录凭据等敏感信息,或点击恶意链接。

鱼叉式网络钓鱼:一种针对特定个人或团体的网络钓鱼攻击,利用有关目标的信息使网络钓鱼邮件看起来更逼真。比如说,一封发送给财务人员的鱼叉式网络钓鱼邮件可能声称发送来自目标公司的合法供应商的未支付发票。

短信网络钓鱼:这种网络钓鱼攻击使用短信,利用常见的特征,比如链接缩短服务,诱使受害者点击恶意链接。

语音钓鱼:攻击者企图说服受害者执行特定操作或泄露敏感数据,比如登录凭据或信用卡信息。语音钓鱼是通过电话进行的。

MitM 攻击

MitM 攻击又称中间人攻击,是指攻击者拦截双方之间的数据传输或对话的一种网络攻击。攻击者可以成功地冒充其中一方。

通过拦截传输的内容,攻击者可以窃取数据或改变参与者之间传输的数据,比如插入恶意链接。等到参与者知道这种操纵通常为时已晚。MitM 攻击的常见目标包括金融应用程序、电子商务网站和其他需要身份验证的系统的用户。

实施 MitM 攻击的方法有很多。攻击者可以破坏公共免费 Wi-Fi 热点,当用户连接到这些热点时,攻击者对于用户的活动一清二楚。攻击者还可以使用 IP 欺骗、ARP 欺骗或 DNS 欺骗将用户重定向到恶意网站,或者将用户提交的数据重定向到攻击者,而不是预期目的地。

结论

本文解释了网络安全的基础知识,并介绍了五种网络安全风险:

勒索软件:勒索软件是一种恶意软件,旨在锁定目标计算机上的数据并显示勒索函。

API 攻击:API 攻击是指恶意使用或破坏应用编程接口。

社交工程攻击:社交工程攻击利用各种心理操纵技术,使目标执行某种操作。

供应链攻击:供应链攻击指利用组织和外部有关方之间的关系大做文章。

MitM 攻击:MitM 攻击是一种网络攻击,攻击者拦截双方之间的数据传输或对话。

企业对应网络攻击风险,提升网络防护能力加密保护电脑文件安全的具体措施有哪些?

大势至电脑文件防泄密系统(下载地址: https://www.dashizhi.com/products_technology/products/13.html)介绍:

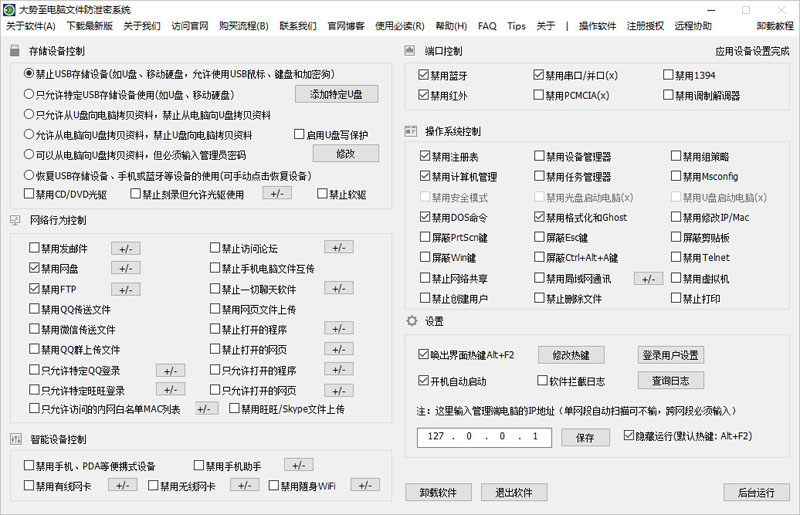

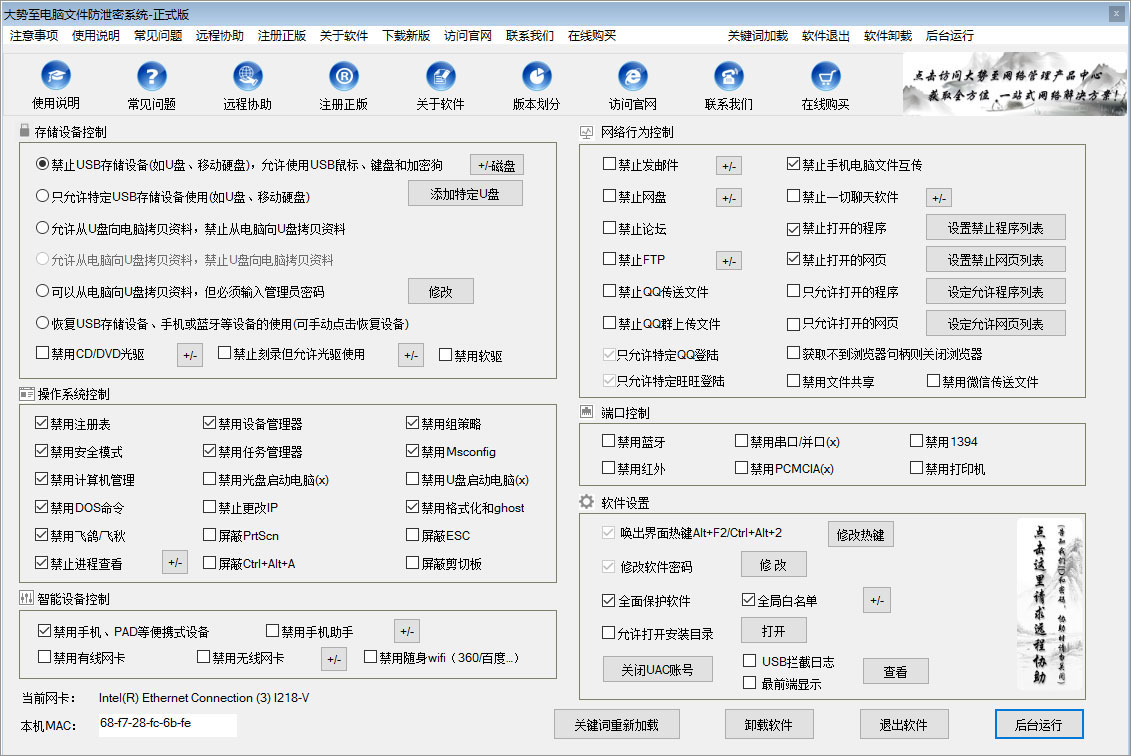

大势至(北京)软件工程有限公司实时推出了可以有效控制电脑USB口使用、防止电脑随意使用优盘的“大势至电脑文件防泄密系统”。大势至电脑文件防泄密系统是一款适用于Windows操作系统的USB设备监控管理软件。该软件适用于企业、政府、军队、广告公司、设计单位等对信息安全性有特殊要求的机构,主要用于防止外部或内部人员有意或随意使用U盘、移动硬盘等USB移动存储设备拷贝内部机密信息而给单位带来的重大损失,达到有效保护单位商业机密的目的。

2、系统功能

系统主要提供了以下核心功能:

a、全面监控USB存储设备的使用。

》禁止电脑连接一切USB存储设备,包括:优盘、移动硬盘、手机、平板等,不影响USB鼠标、键盘、加密狗等。》设置特定U盘,即电脑只能识别白名单列表中的U盘。同时还可以对特定U盘进行二次权限设置。

》只允许从U盘向电脑拷贝文件,禁止电脑向U盘拷贝文件,或只允许电脑向U盘拷贝文件,禁止U盘向电脑拷贝文件。

》 密码权限设置。设置从电脑向U盘、移动硬盘拷贝文件时需要输入管理员密码。

》禁用CD/DVD光驱、禁止光驱刻录功能,但是允许光驱读取、禁用软驱。

》监控USB存储设备拷贝记录。详细记录U盘拷贝电脑文件时的日志,包括拷贝时间、文件名称等。

》禁止聊天软件泄密。设置特定QQ、允许QQ聊天但禁止传文件、禁止QQ群传文件、禁止微信传文件等。

》禁止邮箱外传文件。禁止登录一切邮箱、允许登录特定邮箱、只允许收邮件禁止发送邮件等。

》禁止网盘向外传文件。禁止使用一切网盘、云盘,也可以设置使用特定网盘、云盘等。

》程序黑白名单管理。设置禁止运行的程序列表,或者设置只允许运行的程序列表。

》网页黑白名单管理。设置禁止打开的网址名单,或者设置只允许打开的网址名单。

》禁止登录论坛、博客、贴吧、空间等,禁止使用FTP上传文件、禁止手机和电脑通过网络互传文件等。

c、操作系统底层防护

》禁用注册表、禁用设备管理器、禁用组策略、禁用计算机管理、禁用任务管理器、禁用Msconfig、禁用安全模式、禁用光盘启动电脑、禁用红外、禁用串口/并口、禁用1394、禁用PCMCIA、禁用调制解调器

》禁用U盘启动电脑、禁用DOS命令、禁用格式化和Ghost、禁止修改IP/Mac、屏蔽PrtScn、屏蔽Esc键、屏蔽剪贴板、禁止网络共享、禁止查看进程、屏蔽Win键、屏蔽Ctrl+Alt+A键、禁用Telnet、开机系统自动隐藏运行

》设置全局白名单、禁止局域网通讯、禁用虚拟机、禁止创建用户、禁用有线网卡、禁用无线网卡、禁止安装随身WIFI、禁用蓝牙、登录密码设置、软件唤出热键管理、安装目录权限管理、UAC管理、恢复管理

》禁止开机按F8进入安全模式、禁止光驱启动操作系统、禁止U盘启动操作系统、禁止PE盘启动电脑等,防止各种手段绕过系统监控的情况。

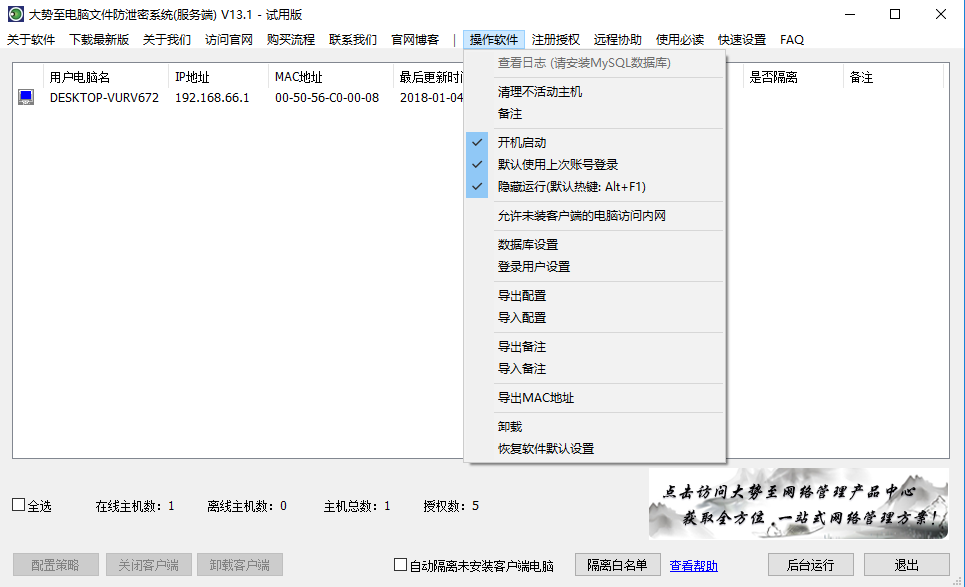

大势至电脑文件防泄密系统基于单机版和网络版两种架构,单机版安装在一台电脑上;网络版基于C/S架构,分为管理端和客户端,管理员电脑安装管理端,局域网其他电脑安装客户端。

图:大势至电脑文件防泄密系统(单机版)

图:管理端界面

企业加密保护计算机文件安全,防止机密文件泄密方法